2020. 10. 29. 17:27ㆍHacking/Pentest Sites

0. 환경

window10 pro

1. 다운로드

1-1. DVWA

DVWA - Damn Vulnerable Web Application

www.dvwa.co.uk

1-2. Apache/MySQL/PHP 구성 - Autoset

http://www.autoset.net/xe/download_autoset_9_0_0

오토셋 9.0 다운로드

AutoSet 유지보수 종료 안내 1. 오토셋에 대한 유지보수 계획이 없기에 사용자분들께 이 내용을 알려드립니다. 2. 현재 사이트를 통해 제공되는 버전이 최종 버전이며, 더 이상의 업그레이드가 없

www.autoset.net

2. Autoset 설치 진행

2-1. autoset 설치 후 웹서버, MySQL 시작 버튼 클릭

2-2. 브라우저에서 127.0.0.1 접속 후 하단 화면 출력시 정상 설치됨

[출력되는 페이지 코드 위치(홈 디렉토리 위치) : C:\AutoSet9\public_html\index.php]

3. DVWA 적용

3-1. DVWA 사이트에서 받은 압축파일 아래 경로에 풀기

C:\AutoSet9

3-2. 오토셋에서 홈디렉터리 설정하기

오토셋 > 설정 > 웹서버 기본설정 > 홈 디렉토리 항목 > 폴더 찾기 > C:\AutoSet9\DVWA-master\DVWA-master

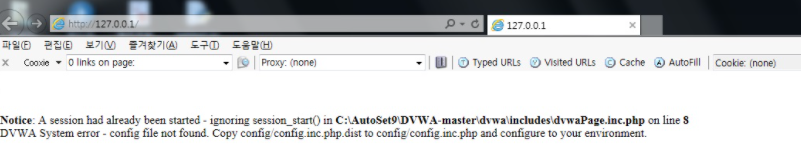

3-3. 웹서버 재시작 후 홈페이지 접속(브라우저에 127.0.0.1)하면 하단과 같은 에러페이지 발생

(C:\AutoSet9\DVWA-master\config 이경로에 config/config.inc.php.dist to config/config.inc.php 파일로 복사했냐는 에러메시지)

3-4. 파일 명 변경 후 홈페이지(127.0.0.1) 새로고침

(config.inc.php.dist > config.inc.php)

3-5. 해당 페이지 하단 [Create / Reset Database] 버튼을 클릭하면 에러 메시지가 나오는데 이는 데이터베이스 설정이 맞아 않아서 나오는 메시지

3-6. config.inc.php 파일 하단 문구 수정

$_DVWA[ 'db_user' ] = 'dvwa'; > $_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = ''; > $_DVWA[ 'db_password' ] = 'autoset';

3-7. php 확장모듈 추가 - PDO 확장모듈을 선택

3-8. reCAPTCHA key 발급받기

DVWA에서 캡챠 관련 공격을 테스트 하기 위해 필요한 설정

1) 구글에 로그인 후 아래 주소로 접근

www.google.com/recaptcha/admin

2) 다음 그림과 같이 입력하고 폼을 제출

3) register버튼을 누르면 Site Key와 Secret key가 생성된 것을 설정파일(config.inc.php)에추가

$_DVWA[ 'recaptcha_public_key' ] = '(Site Key 값 입력)';

$_DVWA[ 'recaptcha_private_key' ] = '(Secret key 값 입력);

4) 홈페이지(127.0.0.1)에 접속하여 Create/Reset Database 버튼 클릭하여 데이터 페이스 생성

3-9. 홈페이지(127.0.0.1) 새로고침

(디폴트 계정 admin/password)

autoset을 이용한 DVWA 웹서버 구축 끝

참고 : securitycode.tistory.com/42

다음엔 dombased xss 테스트 게시글 작성 예정

'Hacking > Pentest Sites' 카테고리의 다른 글

| 매체제어 우회 - 명령프롬프트 부팅 (0) | 2021.06.16 |

|---|---|

| '파일업로드 취약점' 선정 시 유의사항 - 우회 업로드한 파일 확인 (0) | 2020.09.28 |

| alert 1337 to win (0) | 2020.09.11 |