2022. 1. 11. 15:00ㆍ카테고리 없음

0. 지난글

[GCP-1]클라우드 공부 입문

[GCP-2]구글 클라우드 실습 준비

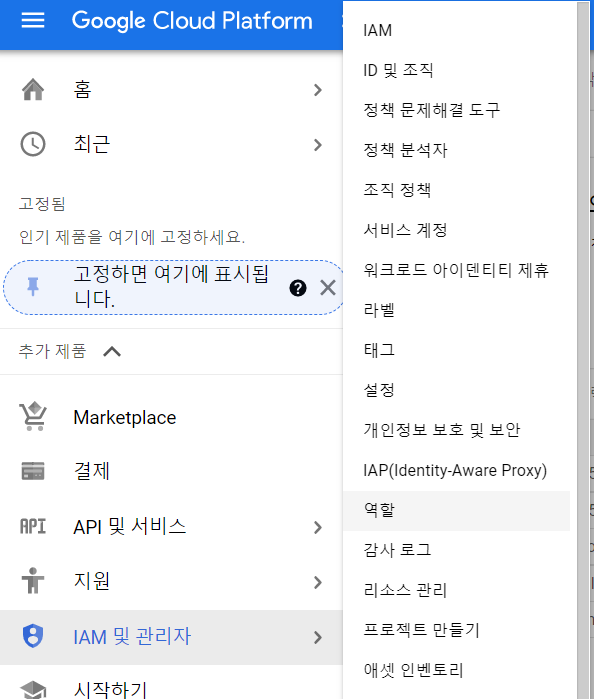

4. Cloud IAM

4-1. cloud IAM이란

Cloud Identity and Access Management

ID 및 액세스 관리를 할 수 있도록 해주는 서비스

누가(ID) 어떤 리소스(GCP Service)에 대한 어떤 액세스 권한(Role)을 갖는지 제어할 수 있게 한다.

4-2. cloud IAM에서 사용하는 계정

- 구글계정

- 서비스 계정

개별 사용자가 아니라, 애플리케이션에 속한 계정

GCP에서 호스팅 되는 코드를 실행할때 지정되는 계정

- 구글 그룹

- G Suite

조직의 지 수트 계정(보통 회사 도메인)에서 생성된 모든 구글 계정으로 구성된 가상 그룹

4-3. 액세스 관리와 관련 개념

- 리소스

- 권한

- 역할

권한의 모음

사용자에게 권한을 부여하는 단위

4-4. IAM 정책

IAM 정책 : "사용자에게 부여되는 액세스 권한의 유형"을 가지고 있는 리스트

IAM 정책 구성 : 역할(Role) - 멤버 리스트(Member)

사용자가 리소스에 액세스할 때, 정책을 통해 액세스 제어를 한다.

정책은 "IAM Policy" 객체로 나타내며 각 개체는 json 형태의 목록으로 구성됨

4-5. 정책 계층 구조

GCP 리소스 계층구조 ~ GCP 정책 계층 구조

4-6. cloud IAM의 역할

4-6-1. 기본 역할

- 소유자

- 편집자

- 뷰어

권한 포함 관계 : 소유자 > 편집자 > 뷰어

4-6-2. 사전 정의된 역할

기본 역할에서 더욱 세부적인 엑세스 제어 부여하는 역할이다.

구글에서 만들고 유지, 관리하는 역할이다.

ex) 앱 엔진 관리자, BigQuery 사용자

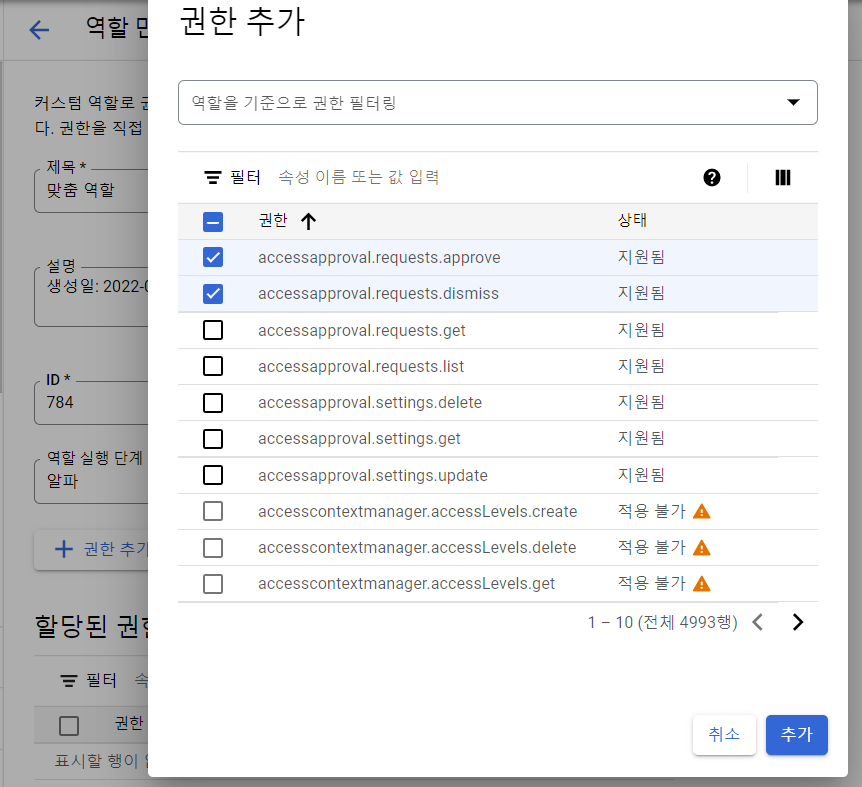

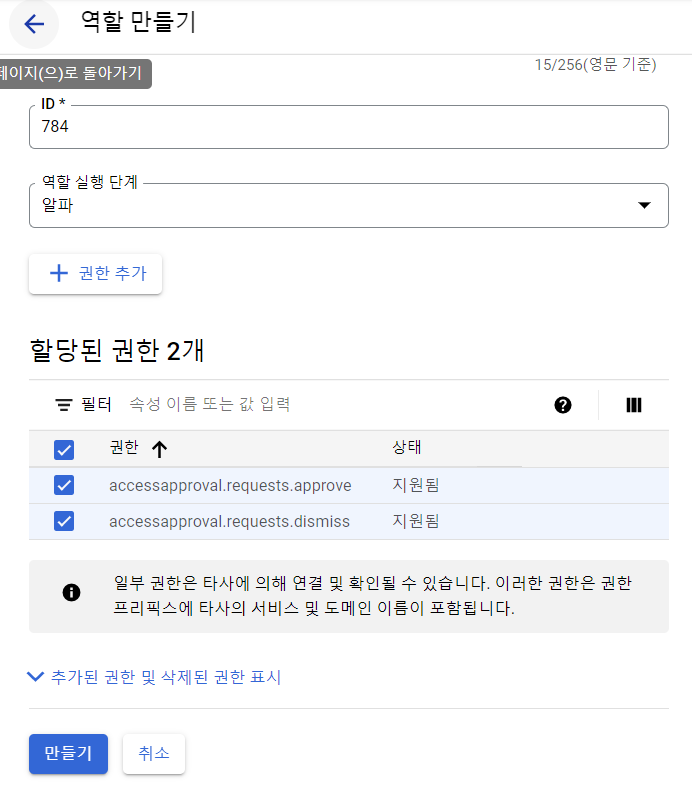

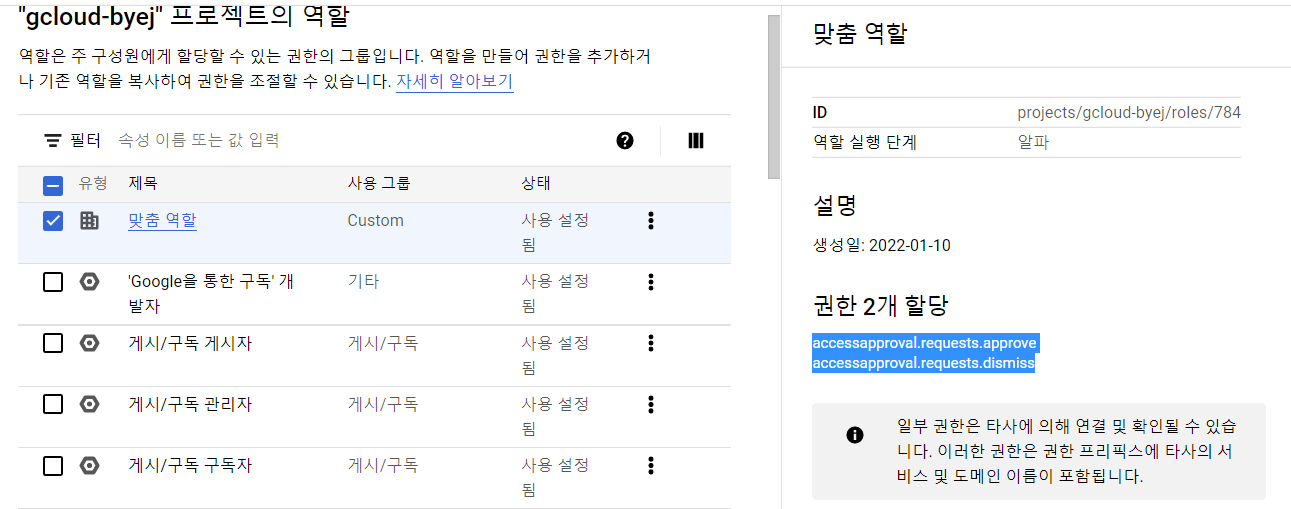

4-6-3. 커스텀 역할

사용자 직접 정의하는 역할이다.

4-7. 서비스 계정

애플리케이션에 부여된 계정이며 이를 이용하여 GCP API에 접근한다.

서비스 계정은 ID 이자 리소스로 사용할 수 있다.

- ID로 사용시 : 서비스 계정에 역할을 부여하여, 프로젝트와 같은 리소스에 액세스되게 할 수 있다.

- 리소스로 사용시 : 사용자에게 해당 서비스 게정에 액세스할 권한 부여할 수 있다.

4-7-1. 서비스 키

서비스 키는 각 서비스 계정과 쌍으로 연결됨

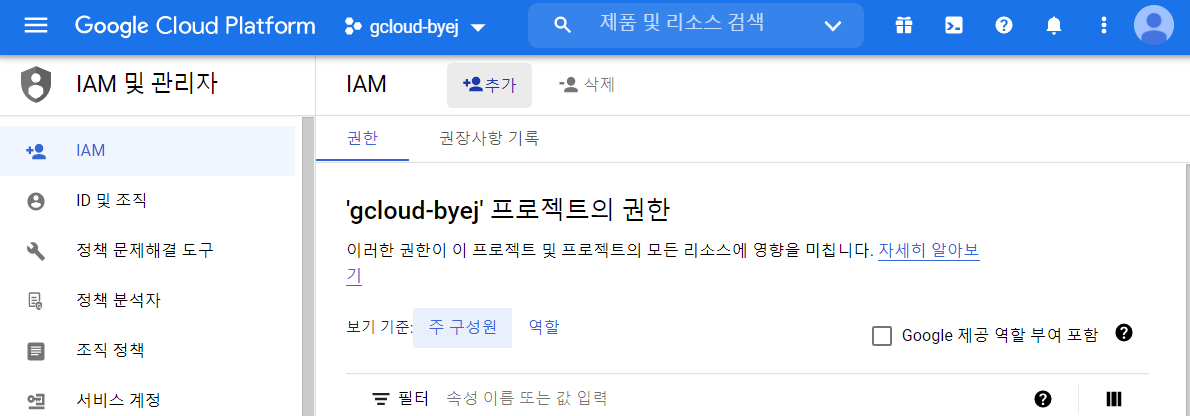

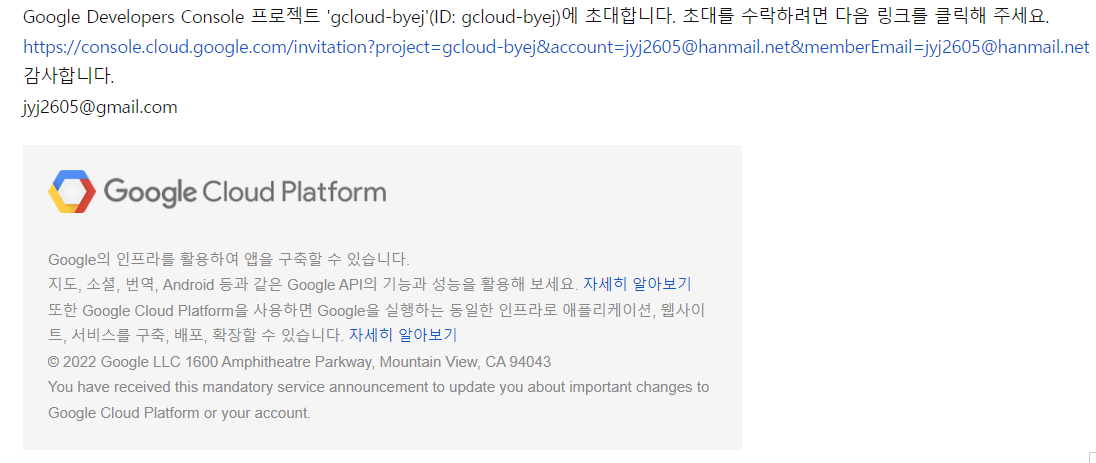

[실습1 - cloud IAM을 통해 내 계정이 아닌 다른 계정에 권한 부여]

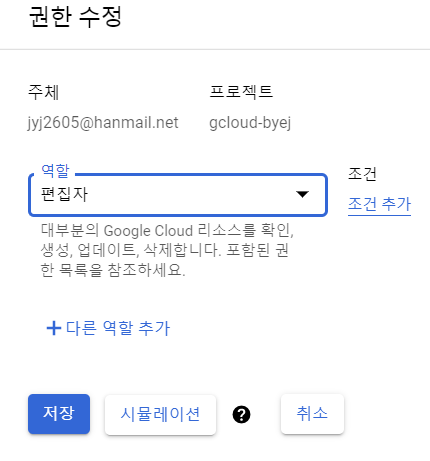

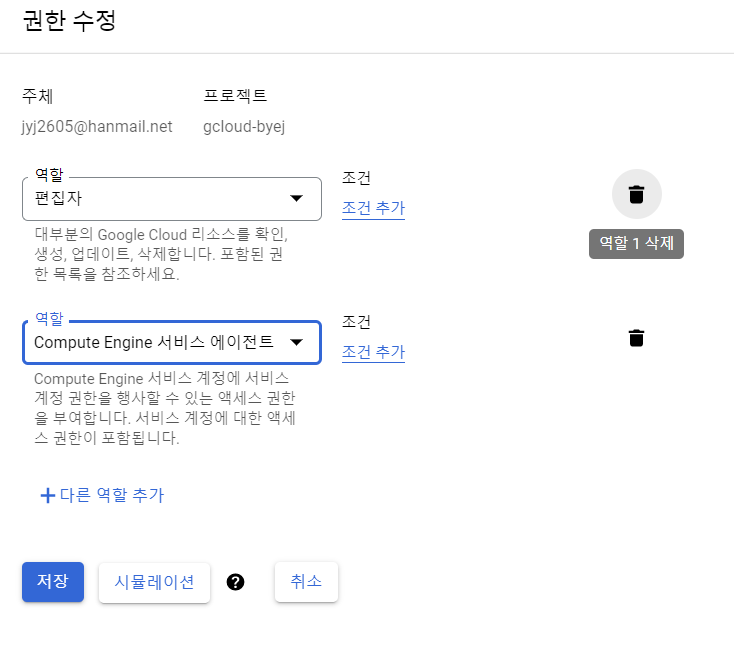

[실습2 - 권한 수정 및 삭제]

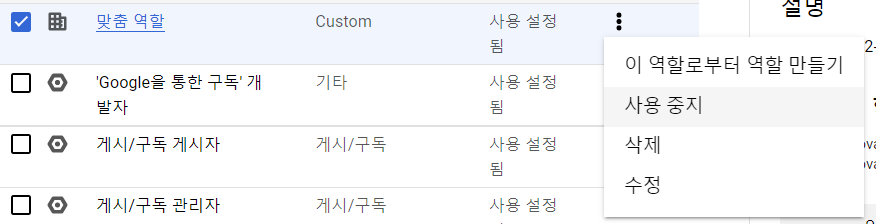

[실습3 - 커스텀 역할 만들기]

[실습4- 커스텀 역할 중지]

[실습5 - gcloud 명령어로 권한 수정]

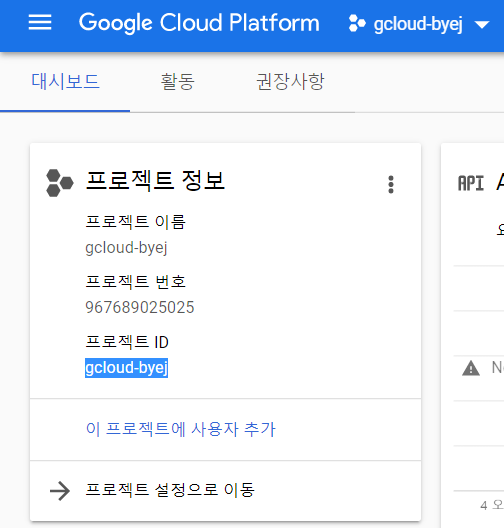

1. 내 프로젝트(gcloud-byej) ID 파악하기 - GCP 콘솔 대시보드

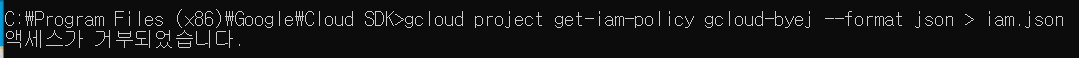

2. GCP SDK에서 아래 명령어 입력

gcloud project get-iam-policy gcloud-byej --format json > iam.json

보기좋게 엑세스 거부가 되어버렸다...

혹시 해결 방법 아시는분이 계시면 댓글 부탁드린다.